Электронный кабинет преподавателя Емельяновой М.С.

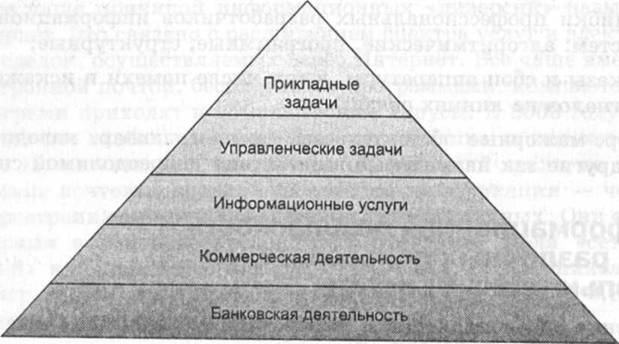

Информационная безопасность для различных пользователей компьютерных системРешение проблемы защиты информации во многом определяется теми задачами, которые решает пользователь как специалист в конкретной области. Поясним это на примерах. Определим несколько видов деятельности, например: - решение прикладных задач, где отражается специфика деятельности конкретного пользователя-специалиста; - решение управленческих задач, что характерно для любой компании; - оказание информационных услуг в специализированной компании, например информационном центре, библиотеке и т. п.; - коммерческая деятельность; - банковская деятельность. Представим эти области

деятельности в виде пирамиды (рис. 1.3). Размер каждого сектора пирамиды

отражает степень массовости потребления

информации. Он соответствует количеству заинтересованных лиц (потребителей

информации), которым потребуется результат соответствующей информационной

деятельности. Уменьшение объема сектора по мере продвижения от основания

пирамиды к вершине отражает снижение степени значимости информации для

компании и всех заинтересованных лиц. Поясним это в процессе рассмотрения

каждого из перечисленных видов деятельности.

Рис. 1.3. Значимость безопасности информации для различных специалистов с позиции компании и заинтересованных лиц

При решении прикладных задач пользователь работает с личной информацией, иногда используя в* качестве источника информации ресурсы Интернета. Перед таким пользователем, как правило, стоит задача сохранности его личной информации. Информация, хранящаяся на его персональном компьютере, — это результат его интеллектуальной деятельности, возможно, многолетней, исследовательской или коллекционной. Она имеет существенную степень важности непосредственно для данного пользователя. При решении управленческих задач важную роль играют информационные системы, реализация которых немыслима без компьютерной базы. При помощи компьютеров осуществляется организационно-распорядительная деятельность, составляется и хранится информация по кадрам, ведется бухгалтерия. Компьютеры в данном случае являются вспомогательным средством, облегчающим работу сотрудников. Для внешней деятельности также используются сетевые технологии, с помощью которых осуществляется обмен необходимой информацией. При этом для обеспечения защиты информации в наиболее важных документах при пересылке пользуются дополнительно обычной почтой. Проблема потери или искажения информации часто касается отдельных сотрудников, что может повлиять на успешность их карьеры. Таким образом, перед управленческими кадрами в такой компании стоит в основном задача обеспечения полноты управленческих документов. Для компаний, занимающихся оказанием информационных услуг, например провайдеров интернет-услуг или операторов связи, наиважнейшей является задача обеспечения доступности и безотказной работы информационных систем. От этого зависит рейтинг компании, доверие к ней абонентов. Приходится вкладывать средства как в аппаратуру (для обеспечения бесперебойности и устойчивости связи), так и в системы резервного копирования и средства обнаружения атак, нарушающих доступность систем. Методы защиты информации При разработке методов защиты информации в информационной среде следует учесть следующие важные факторы и условия: ♦ расширение областей использования компьютеров и увеличение темпа роста компьютерного парка (то есть проблема защиты информации должна решаться на уровне технических средств); ♦ высокая степень концентрации информации в центрах ее обработки и, как следствие, появление централизованных баз данных, предназначенных для коллективного пользования; ♦ расширение доступа пользователя к мировым информационным ресурсам (современные системы обработки данных могут обслуживать неограниченное число абонентов, удаленных на сотни и тысячи километров); ♦ усложнение программного обеспечения вычислительного процесса на компьютере, так как современные компьютеры могут работать: - в мультипрограммном режиме, когда одновременно решается несколько задач; - в мультипроцессорном режиме, когда одна задача решается несколькими параллельно работающими процессорами; - в режиме разделения времени, когда один и тот же компьютер может одновременно обслуживать большое количество абонентов. При таких режимах работы в памяти компьютера одновременно могут находиться программы и массивы данных различных пользователей, что делает актуальным сохранение информации от нежелательных воздействий, ее физическую защиту. К традиционным методам защиты от преднамеренных информационных угроз относятся: ограничение доступа к информации, шифрование (криптография) информации, контроль доступа к аппаратуре, законодательные меры. Рассмотрим эти методы. Ограничение доступа к информации осуществляется на двух уровнях: - на уровне защиты компьютерных систем, например, с помощью разделения информации, циркулирующей в компьютерной системе, на части и организации доступа к ней лиц в соответствии с их функциональными обязанностями. При защите на программном уровне каждый пользователь имеет пароль, позволяющий ему иметь доступ только к той информации, к которой он допущен. Шифрование (криптография) информации заключается в преобразовании (кодировании) слов, букв, слогов, цифр с помощью специальных алгоритмов. Для ознакомления с шифрованной информацией нужен обратный процесс — декодирование. Шифрование обеспечивает существенное повышение безопасности передачи данных в сети, а также данных, хранящихся на удаленных устройствах. Контроль доступа к аппаратуре означает, что вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры. Подобные меры позволяют избежать, например, подключения посторонних устройств, изменения режимов работы компьютерной системы, загрузки посторонних программ и т. п. Законодательные меры заключаются в исполнении существующих в стране законов, постановлений, инструкций, регулирующих юридическую ответственность должностных лиц — пользователей и обслуживающего персонала за утечку, потерю или модификацию доверенной им информации. При выборе методов защиты информации для конкретной компьютерной сети необходим тщательный анализ всех возможных способов несанкционированного доступа к информации. По результатам анализа проводится планирование мер, обеспечивающих необходимую защиту, то есть осуществляется разработка политики безопасности.

Рассмотрим некоторые методы

защиты компьютерных систем от преднамеренных информационных угроз. Защита от хищения информации обычно осуществляется с помощью специальных программных средств. Несанкционированное копирование и распространение программ и ценной компьютерной информации является кражей интеллектуальной собственности. Защищаемые программы подвергаются предварительной обработке, приводящей исполняемый кйд программы в состояние, препятствующее его выполнению на «чужих» компьютерах (шифрование файлов, вставка парольной защиты, проверка компьютера по его уникальным характеристикам и т. п.). Другой пример защиты: для предотвращения несанкционированного доступа к информации в локальной сети вводят систему разграничения доступа как на аппаратном, так и на программном уровнях. В качестве аппаратного средства разграничения доступа может использоваться электронный ключ, подключаемый, например, в разъем принтера. Для защиты от компьютерных вирусов применяются «иммуностойкие» программные средства (программы-анализаторы), предусматривающие разграничение доступа, самоконтроль и самовосстановление. Антивирусные средства являются самыми распространенными средствами защиты информации. В качестве физической защиты компьютерных систем используется специальная аппаратура, позволяющая выявить устройства промышленного шпионажа, исключить запись или ретрансляцию излучений компьютера, а также речевых и других несущих информацию сигналов. Это позволяет предотвратить утечку информативных электромагнитных сигналов за пределы охраняемой территории. Наиболее эффективным средством защиты информации в каналах связи является применение специальных протоколов и криптографии (шифрования). Для защиты информации от случайных информационных угроз, например, в компьютерных системах, применяются средства повышения надежности аппаратуры: ♦ повышение надежности работы электронных и механических узлов и элементов; ♦ структурная избыточность — дублирование или утроение элементов, устройств, подсистем; ♦ функциональный контроль с диагностикой отказов, то есть обнаружение сбоев, неисправностей и программных ошибок и исключение их влияния на процесс обработки информации, а также указание места отказавшего элемента.

С каждым годом количество угроз информационной безопасности компьютерных

систем и способов их реализации постоянно увеличивается. Основными причинами

здесь являются недостатки современных информационных технологий и постоянно

возрастающая сложность аппаратной части. На преодоление этих причин направлены

усилия многочисленных разработчиков программных и аппаратных методов защиты информации в компьютерных системах.

|

Меню сайта

Друзья сайта

Погода в Тамбове

Статистика

Поиск

Часы

|